Blueteam Services

Wir streben danach, ein sicheres digitales Ökosystem zu schaffen, das Vertrauen, Stabilität und Fortschritt für Ihr Unternehmen und die Gesellschaft ermöglicht.

Geschäftsführung

Geschäftsführung

Matthäus Kozlowski

Unsere qualifizierten und motivierten Experten-Teams sind in der Lage, Cyberbedrohungen in IT-Netzwerken in Echtzeit zu erkennen, zu analysieren und darauf zu reagieren. Damit sind sie eine unverzichtbare Komponente in einer modernen IT-Sicherheitsstrategie, um Netzwerke und Systeme vor potenziellen Cyberangriffen zu schützen!

CEO / Founder

CEO / Founder

Dr. Stefan Schwerdtner

Eine wichtige Grundlage unseres Erfolges ist die Firmenkultur „Fair3“.

Fair den Kunden gegenüber, Fair den Partner gegenüber und Fair den Mitarbeiterinnen und Mitarbeitern gegenüber.

Auf Augenhöhe und mit gegenseitigem Respekt entwickeln wir gemeinsam Lösungen, die für alle Beteiligten

gewinnbringend sind.

Geschäftsführung

Geschäftsführung

Andreas Woitkowiak

Mit den Blueteam Services verstärken wir nachhaltig die Betriebsverantwortung unserer Kunden in der Cybersecurity. Wir machen sie deutlich unabhängiger vom Fachkräftemangel und der wachsenden Komplexität der modernsten Sicherheitslösungen. Unsere Kunden können sich beruhigt um Ihr Business kümmern, denn wir sichern ihre IT-Infrastruktur!

Unsere Leistungen

SOC

Security Operations Center

Externes Sicherheitskontrollzentrum

Consulting

Unternehmensberatung durch unsere Spezialisten

Projekt-Management

Planung, Steuerung und Überwachung Ihrer Projekte

Incident Response

Bewältigung von Cyber-Angriffen

Penetrationtest

Externe Überprüfung Ihrer IT-Systeme

Schwachstellen-Management

Regelmäßige Überwachung auf technische Schwachstellen

Firewall-Management

Konfiguration und Überwachung von Firewalls

Endpoint Security

Schutz von unterschiedlichen Endgeräten im Netzwerk

Cloud Security

Absicherung von Cloud-Computing-Systemen

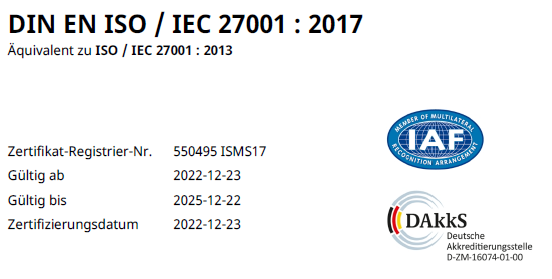

IT-Sicherheit - DSGVO-konform und zertifiziert nach ISO 27001

Als deutsches Unternehmen sind wir allen Gesetzen und Vorschriften Deutschlands und Europas verpflichtet, so natürlich auch dem Datenschutz

Als Anbieter von IT-Sicherheitsdienstleistungen wie Schwachstellenscans, Penetrationstest oder dem Betreiben eines Managed Security Operations Center sowie von Incident Response und forensischen Untersuchungen, bieten wir Ihnen maximale Sicherheit für Ihre IT-Infrastruktur – alles DSGVO-konform.

Mit steigender Digitalisierung wird Cybersecurity in der heutigen Zeit immer wichtiger und so kommen sowohl Konzerne als auch Klein- und Mittelständische Unternehmen (KMU) nicht mehr an dem Thema „Schutz und Sicherheit der Daten im Unternehmen“ vorbei.